Delito computacional y aspectos legales

En la informática existen las responsabilidades éticas en relación a no contaminar al medio ambiente como consecuencia de la tecnología, a respetar las obras de los autores y de los desarrolladores de hardware y software , al respeto a la privacidad de las personas

El poder de la tecnología de la información puede tener un efecto negativo sobre el derecho de la privacidad de cualquier individuo, por ejemplo un manejo inadecuado de la cuenta de facebook o twitter puede ocasionarte problemas de diversa índole en tu vida personal, social, laboral o familiar.

En la actualidad, el uso de las computadoras es cada vez mayor y con ello el uso de Internet se ha convertido en una necesidad para realizar diversas actividades de nuestra vida social y laboral. sin embargo, el Internet es una red de comunicación no regulada, lo cual da paso a que se cometan actividades no éticas e ilegales que perjudican a la sociedad.

El delito informático se define como la amenaza causada por las delictivas e irresponsables de usuarios de computadoras que se aprovechan de este uso extendido a las redes computacionales en nuestra sociedad para obtener un beneficio propio que involucra el daño a otras personas u organizaciones empresariales.

Los programas de computadora , así como los descubrimientos en hardware están protegidos por el derecho de autor (Copyright) que es registrado por el autor para impedir que otra persona o empresa pueda cobrar regalías por su uso.

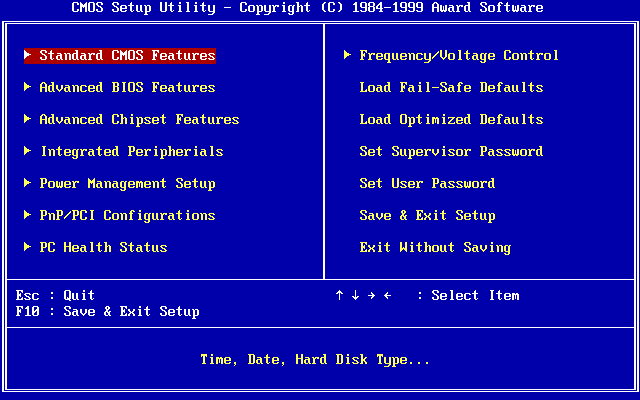

Hackers y Crackers

El Hacker es una persona que disfruta con la exploración de los detalles de los sistemas programables y como aprovechar sus posibilidades.

El Cracker por su parte, es un usuario y programador informático que tiene amplios conocimientos, pero que los usa para crear código malicioso capaz de destruir los sistemas de seguridad; acceder a otras computadoras y así poder robar o destruir información.

El poder de la tecnología de la información puede tener un efecto negativo sobre el derecho de la privacidad de cualquier individuo, por ejemplo un manejo inadecuado de la cuenta de facebook o twitter puede ocasionarte problemas de diversa índole en tu vida personal, social, laboral o familiar.

En la actualidad, el uso de las computadoras es cada vez mayor y con ello el uso de Internet se ha convertido en una necesidad para realizar diversas actividades de nuestra vida social y laboral. sin embargo, el Internet es una red de comunicación no regulada, lo cual da paso a que se cometan actividades no éticas e ilegales que perjudican a la sociedad.

El delito informático se define como la amenaza causada por las delictivas e irresponsables de usuarios de computadoras que se aprovechan de este uso extendido a las redes computacionales en nuestra sociedad para obtener un beneficio propio que involucra el daño a otras personas u organizaciones empresariales.

Los programas de computadora , así como los descubrimientos en hardware están protegidos por el derecho de autor (Copyright) que es registrado por el autor para impedir que otra persona o empresa pueda cobrar regalías por su uso.

Hackers y Crackers

El Hacker es una persona que disfruta con la exploración de los detalles de los sistemas programables y como aprovechar sus posibilidades.

- El Hacker actúa por el ansia del conocimiento y el reto de descifrar el funcionamiento interno de las computadoras y servidores en el Internet, pero una vez dentro del sistema no causa ningún daño.

El Cracker por su parte, es un usuario y programador informático que tiene amplios conocimientos, pero que los usa para crear código malicioso capaz de destruir los sistemas de seguridad; acceder a otras computadoras y así poder robar o destruir información.

- El Cracker se introduce ilegalmente en sistemas, crean virus, roban información secreta, pero no por aprender o desarrollar soluciones, sino con fines realmente maliciosos e ilegales.

.jpg)